権限

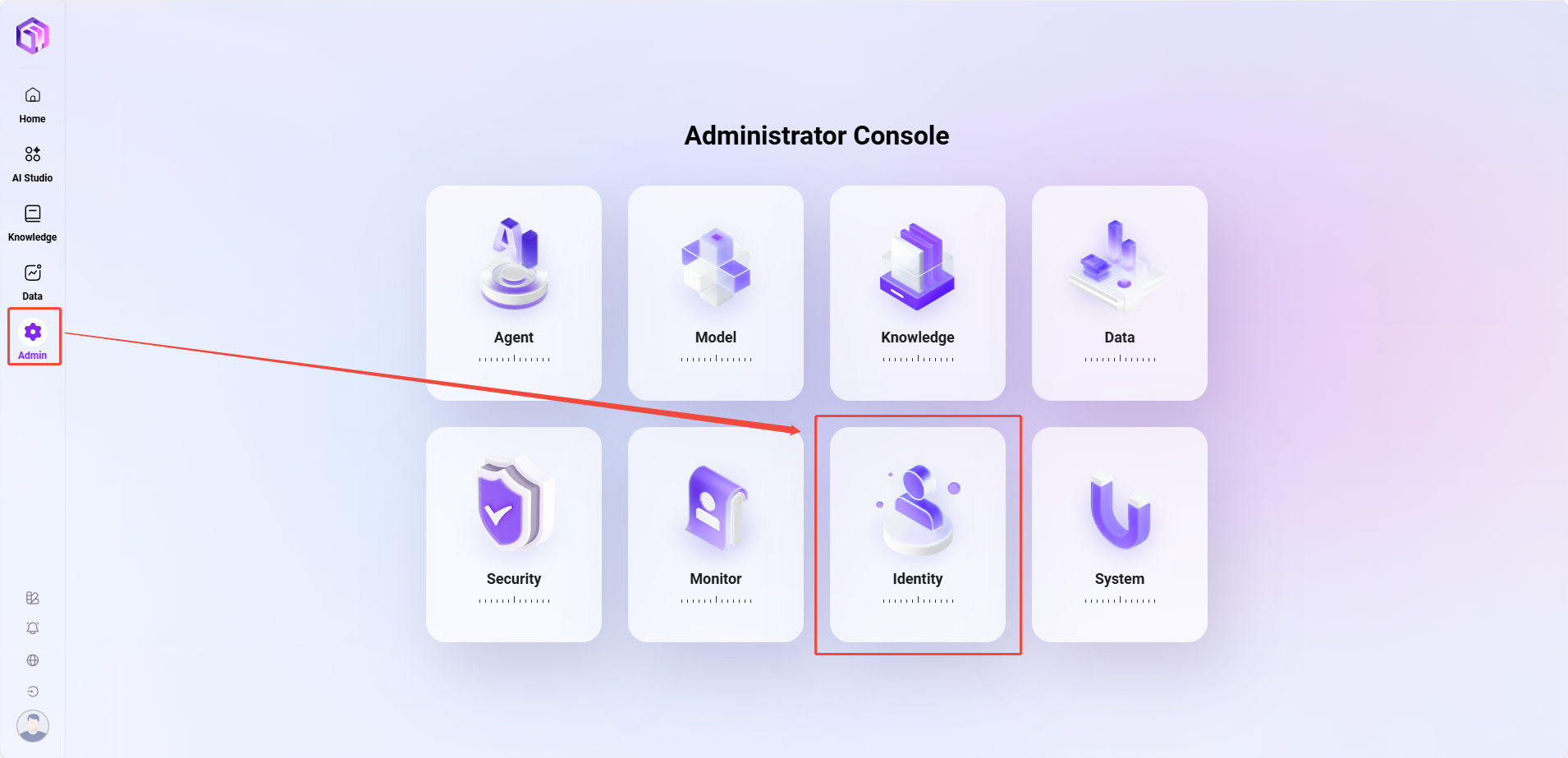

権限の入口は以下の通りです:

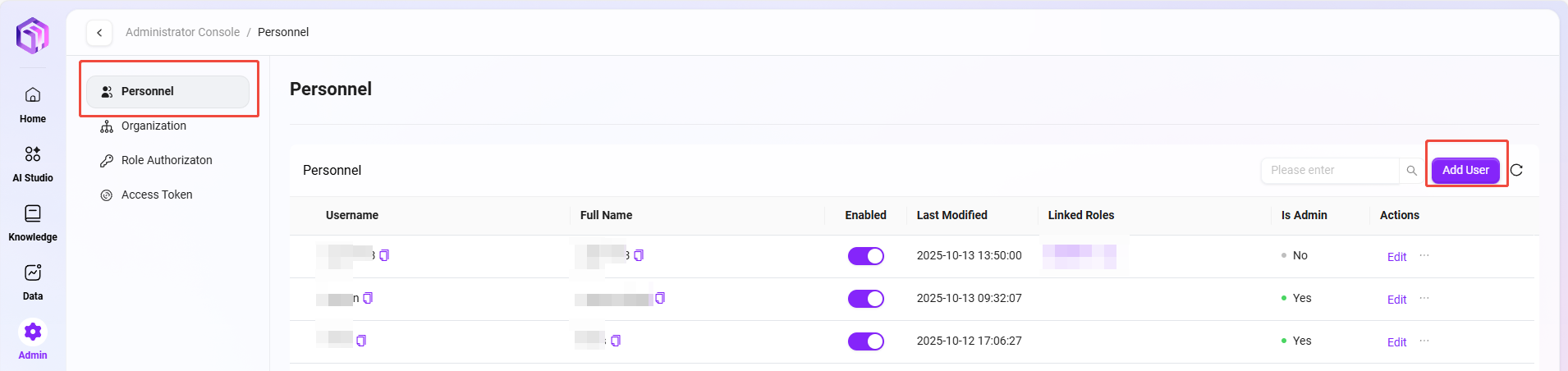

人員管理

新しいユーザーの追加方法

新しいユーザーを追加する具体的な手順:

- 管理 > 権限 > 人員管理 ページに移動します。

- 右側の ユーザー追加 ボタンをクリックし、ユーザー追加 ページに入ります。

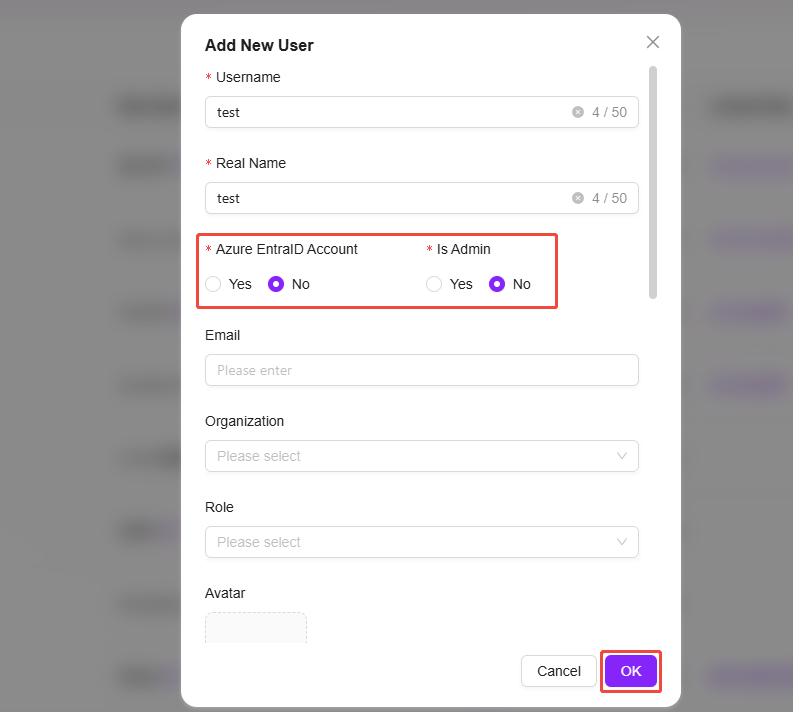

- ユーザー情報を入力します:

- ユーザー名:新しいユーザーのユーザー名を入力します(50文字以内)。

- 氏名:ユーザーの氏名を入力します(50文字以内)。

- Azure Entra IDアカウントかどうか:Azure Entra IDアカウントかどうかを選択します。

- 管理者かどうか:このユーザーを管理者に設定するかどうかを選択します。

- その他の情報(メール、組織、ロールなど)は任意入力項目です。必要に応じて記入します。

- 情報入力が完了したら、確定 ボタンをクリックして、新しいユーザーの作成を完了します。

💡 ヒント:新しいユーザーがAzure Entra IDとして選択された場合、メールは必須項目です。

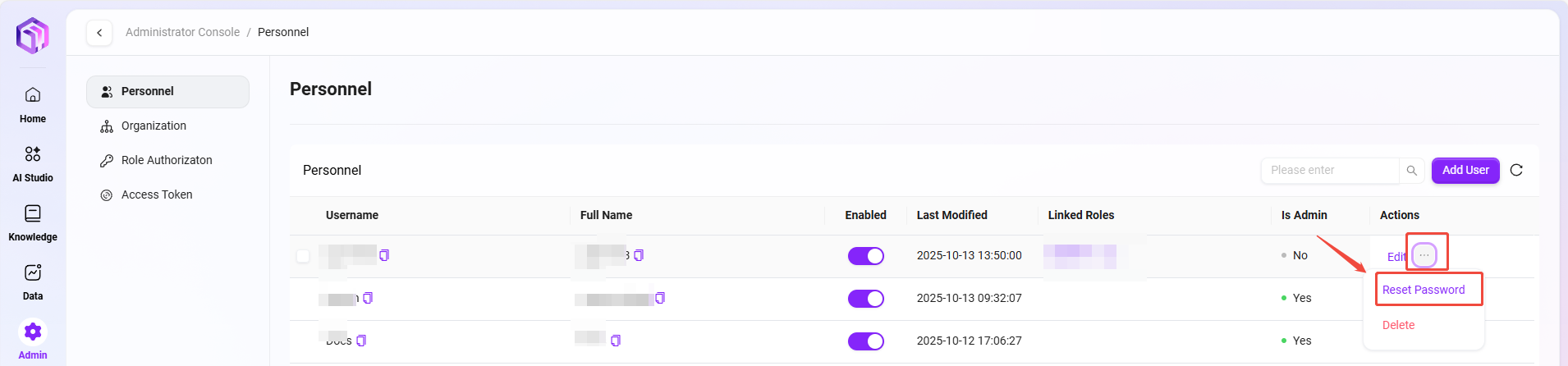

ユーザーパスワードの変更方法

システムは、以下の2つの方法でユーザーパスワードの変更をサポートしています:

-

方法1:管理者によるパスワードリセット(ユーザーがパスワードを忘れた場合や初期設定時などに適用)

管理者はユーザーに対して一時的なランダムパスワードを生成でき、ユーザーは初回ログイン時にそのパスワードを使って直ちに変更する必要があります。

- 管理 > 権限 > 人員管理 ページに移動します。

- パスワードをリセットする必要のあるユーザーを見つけ、そのユーザーの後ろにある三点をクリックし、パスワードリセット を選択します。

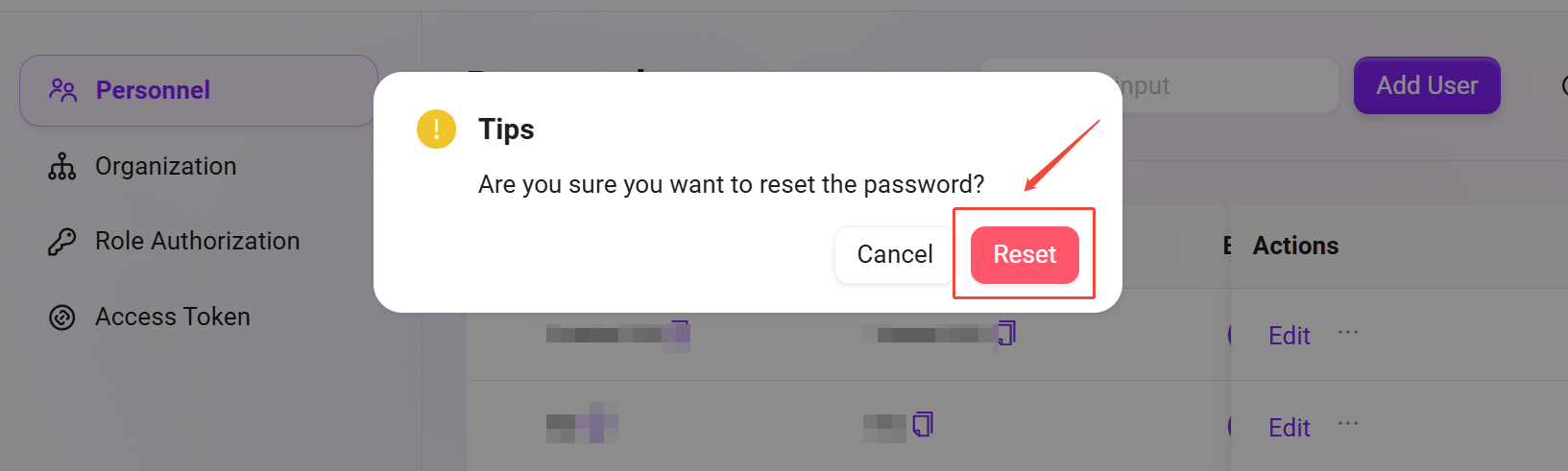

- ポップアップ表示される確認ダイアログで、確定 をクリックすると、システムは新しいランダムパスワードを生成します。

- 新しいパスワードをコピーしてユーザーに提供し、パスワードリセット操作を完了します。

💡 ヒント:

- パスワードリセット後、ユーザーは初回ログイン時にパスワードを変更する必要があり、これによりパスワード変更の目的が達成されます。

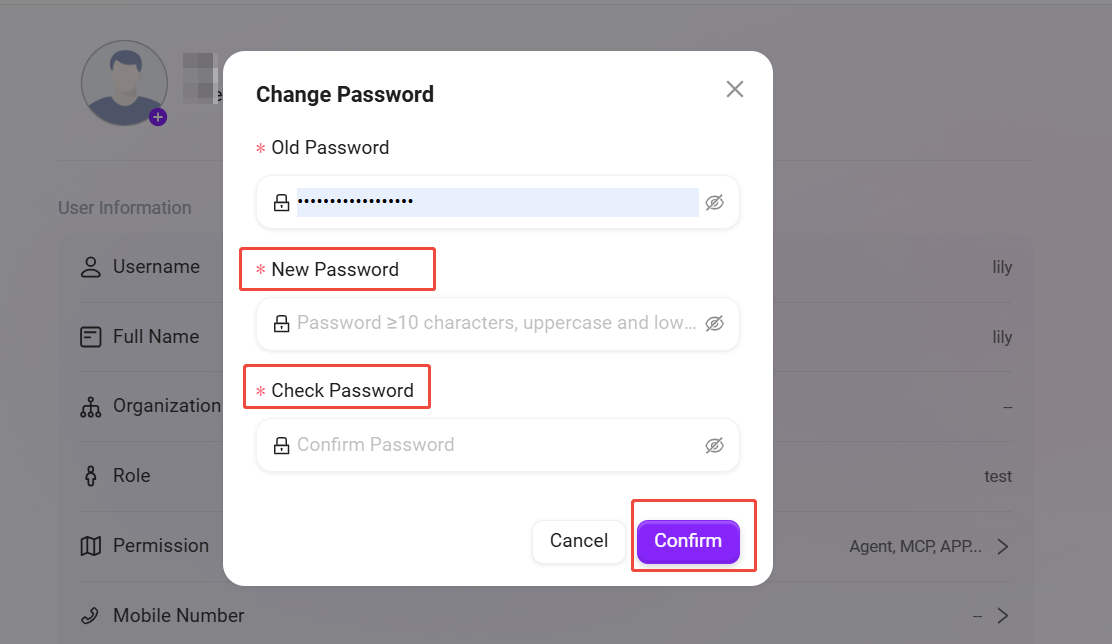

- パスワードは10文字以上で、大文字、小文字、数字、特殊記号を含める必要があります。

-

方法2:ユーザー自身によるパスワード変更

ユーザーはログイン後、いつでも個人センターで自分のパスワードを変更できます。

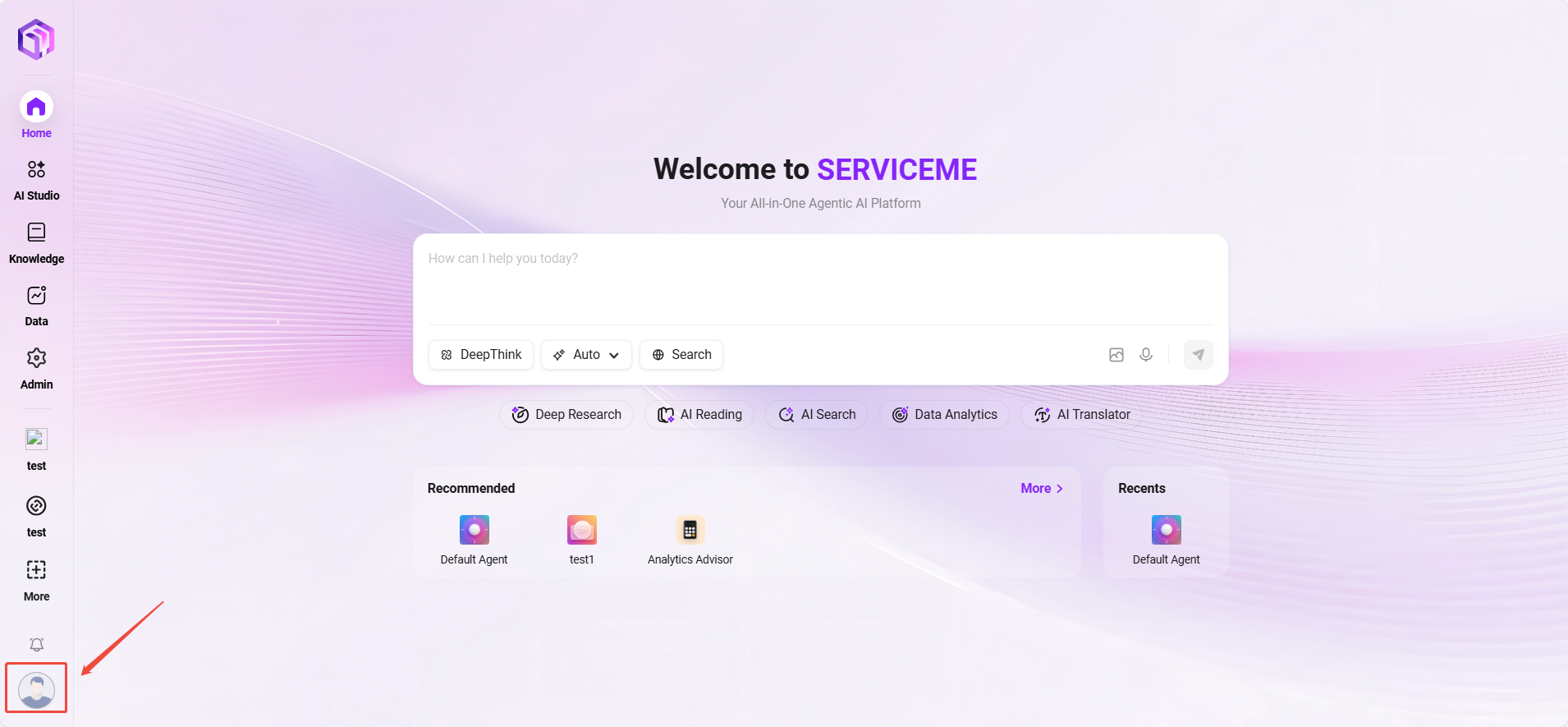

- システムインターフェイスの右下にあるユーザーアバターをクリックして、個人センター に入ります。

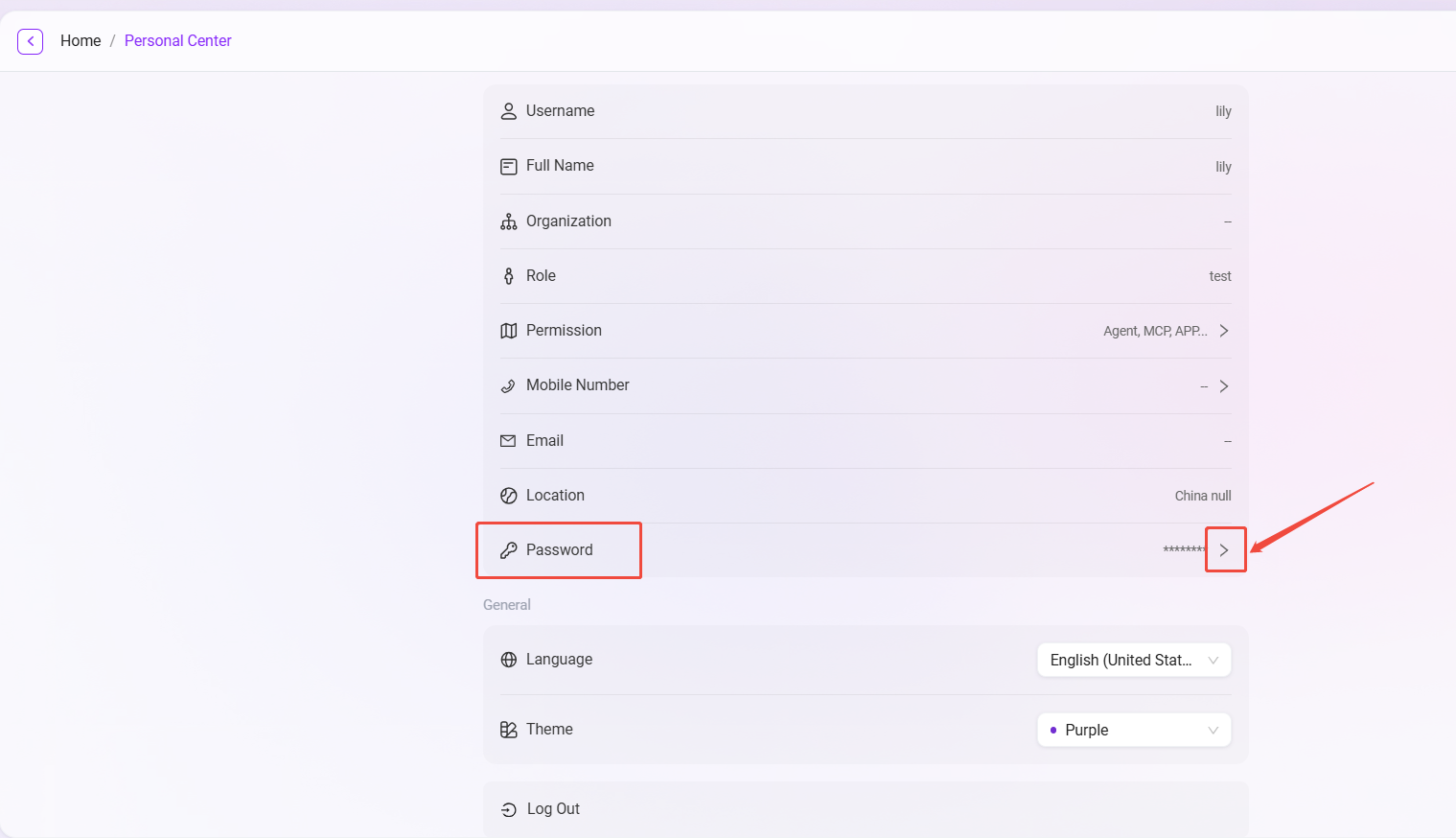

- パスワードをクリックし、古いパスワードを入力します(システムは通常、現在ログインしているアカウントのパスワードを自動的に入力します)。

- 前述のパスワードルールに従って、新しいパスワードを入力・確認し、確定 をクリックすると、パスワードが正常に変更されます。

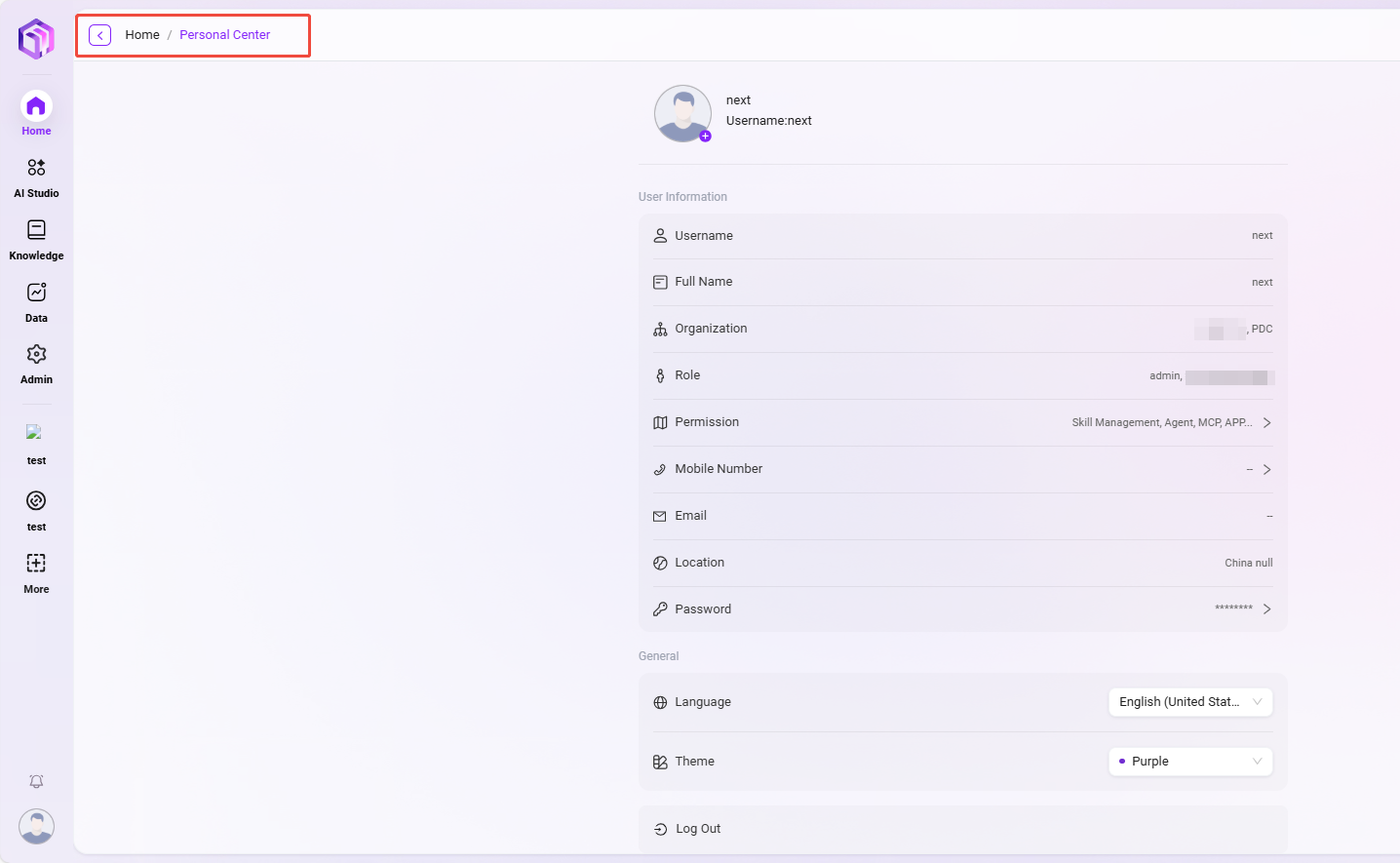

個人センター

個人センターは、ユーザーが自身のアカウント情報と設定を表示および管理するためのコアページです。ここで個人情報を確認し、所属する権限を表示し、システム表示言語とテーマをカスタマイズできます。

アクセスパス:システムインターフェイスの右下にあるユーザーアバターをクリックします。

ユーザー情報

このエリアは、ユーザーアカウントの基本身分情報を表示します。

- アバター:アバターをクリックして個人アバターを変更できます。

- ユーザー名:ユーザーのシステムログインアカウント。

- 氏名:ユーザーがシステムに登録した氏名。

- 組織:ユーザーが所属する組織または部門。

- ロール:ユーザーに付与されたシステムロール(例:

admin、管理者)。 - 権限:ユーザーが持つ具体的な操作権限のリスト(例:

スキル管理、エージェント、MCPなど)。管理者によって決定されます。 - 電話番号とメール:バインドされた連絡先情報。ログインや通知受信に使用できます。

- パスワード:アスタリスク(

*******)で表示されます。変更するには「>」ボタンをクリックしてパスワード変更インターフェイスに入ります。

一般設定

ユーザーはここでシステムインターフェイスを個人化し、より使い慣れた使用体験を得ることができます。

- 多言語:システム全体のインターフェイス表示言語を切り替えます。選択可能な言語には、英語、中国語(簡体字)、繁体字中国語、日本語が含まれます。

- テーマ:システムの全体視覚テーマカラーを切り替えます。現在、紫色と青色の2つのテーマが提供されています。

- ログアウト:このボタンをクリックして、現在のアカウントから安全にログアウトします。

💡 ヒント:個人センターに表示される情報の大部分(組織、ロールなど)は読み取り専用状態であり、システム管理者がバックエンドで統一して設定・管理しています。「氏名」「組織」などの情報を変更する必要がある場合は、システム管理者に連絡してください。

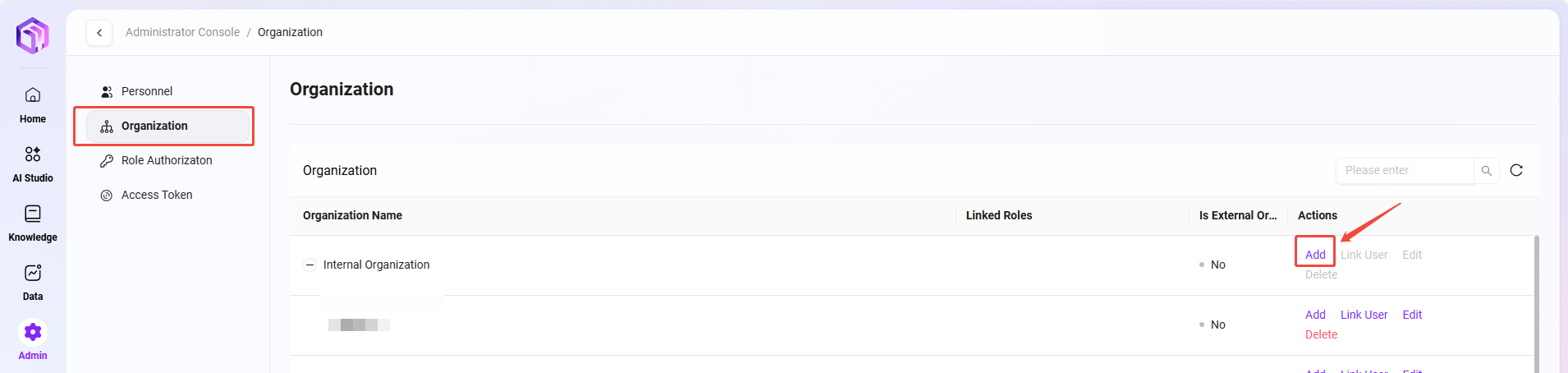

組織管理

管理者はシステムで組織管理を実行し、組織の作成、編集、削除、および組織へのユーザーの関連付けを行うことができます。組織管理は、企業内の様々なチームや外部パートナーの効率的な管理に役立ちます。

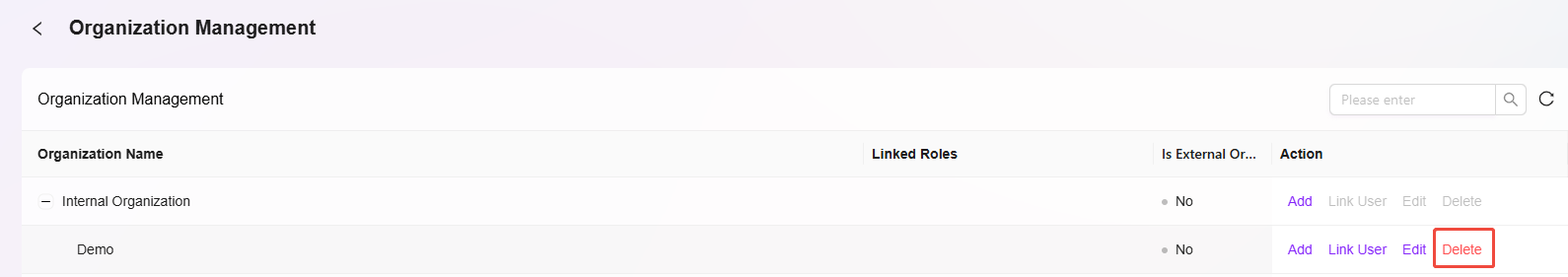

組織リストの表示

- 組織管理ページへのアクセス:システム設定で「組織管理」を選択して該当ページに入ります。

- 作成済み組織の表示:システムは既存のすべての組織情報を表示します。組織名、関連するロール、外部組織かどうかなどの情報を含みます。

- 各組織の右側に「編集」ボタンがあります。管理者は組織を編集したり、「削除」ボタンをクリックしてその組織を削除したりできます。

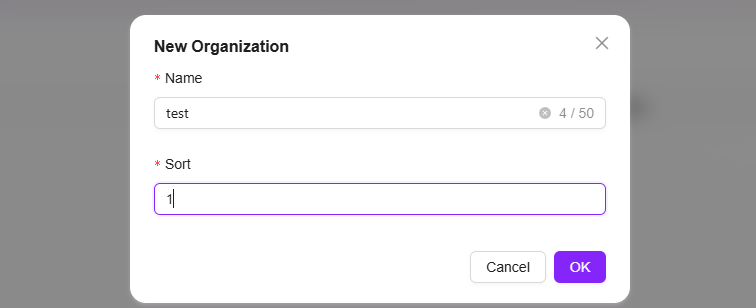

新しい組織の作成方法

- 「追加」ボタンをクリック:組織管理ページで、右側の「新規」ボタンをクリックして新しい組織の作成を開始します。

- 組織情報を入力:

- 組織名:組織に一意の名前を指定します。

- ソート:管理を容易にするため、組織にソート番号を割り当てます。

- 「確定」をクリック:必要な情報をすべて入力した後、「確定」ボタンをクリックして新しい組織を正常に作成します。

💡 ヒント:組織階層は7階層を超えないことをお勧めします。

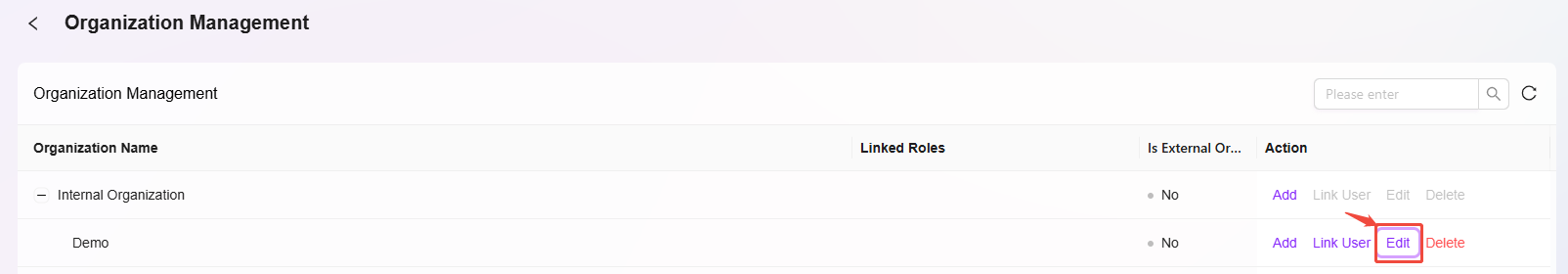

組織の編集方法

- 編集する組織を選択:組織リストで、編集が必要な組織を選択します。

- 「編集」ボタンをクリック:編集ページに入ります。編集内容は新規作成時と同じです。管理者は組織の名称、ソートなどの情報を変更できます。

- 変更を保存:編集が完了したら、「保存」ボタンをクリックして組織情報を更新します。

組織の削除方法

- 削除する組織を選択:組織リストで、削除する組織を選択します。

- 「削除」ボタンをクリック:2回目の確認の後、組織を削除できます。

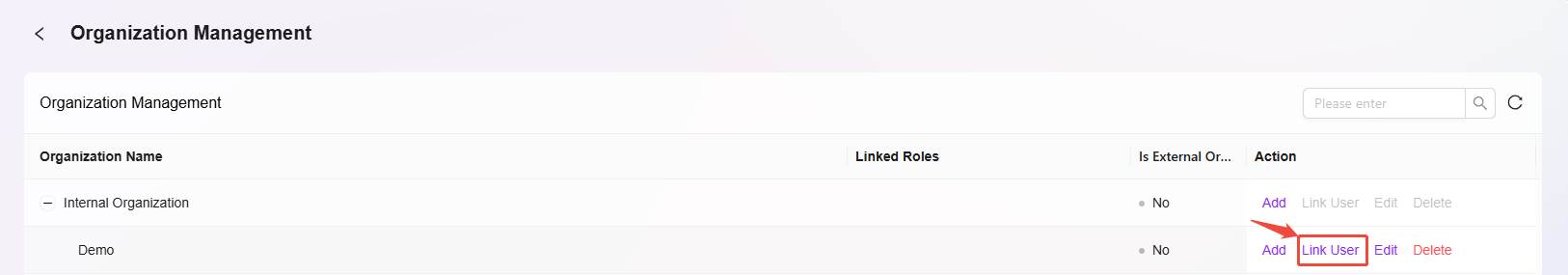

ユーザーとの関連付け

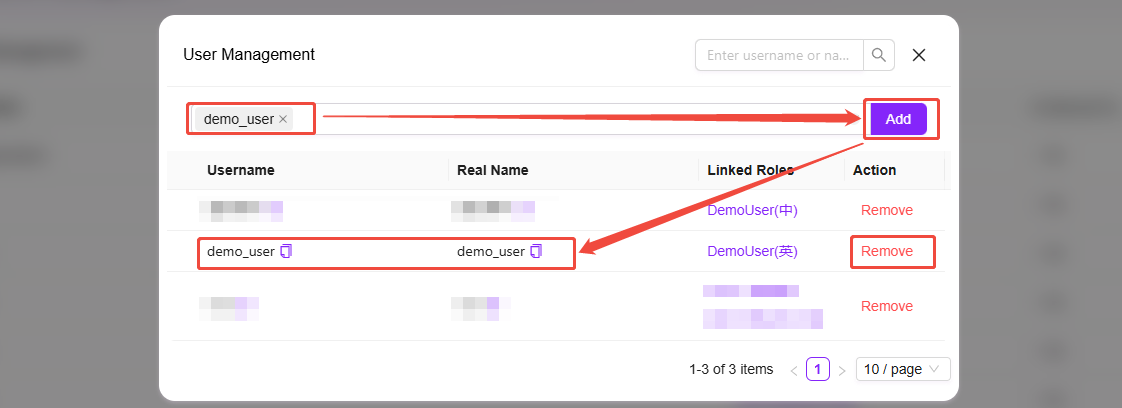

関連ユーザー追加および関連ユーザー削除の具体的な手順:

- 「関連ユーザー」をクリック:組織管理ページで、ユーザーを関連付ける組織を選択し、右側の「関連ユーザー」ボタンをクリックします。

- 既に関連付けられたユーザーを表示:関連ユーザーページに入ると、管理者はこの組織に既に関連付けられているすべてのユーザーを表示できます。

- 既に関連付けられたユーザーを削除:管理者は既に関連付けられたユーザーを選択し、削除ボタンをクリックしてそのユーザーを組織から削除できます。

- 新しい関連ユーザーを追加:ドロップダウンボックスから追加するユーザーを選択し、「追加」ボタンをクリックして新しいユーザーを組織に関連付けます。

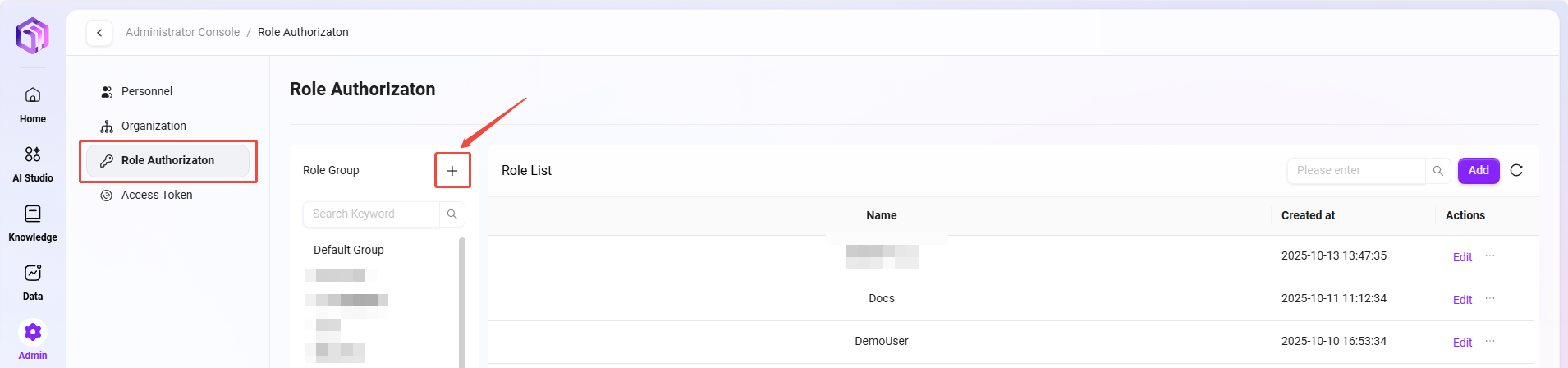

ロール権限

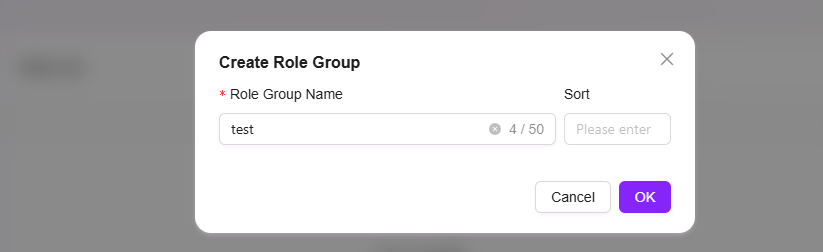

ロールグループの作成方法

ロール権限管理では、管理者は新しいロールグループを作成できます。ロールグループを作成した後、管理者はロールグループ内で新しいロールを作成し、権限を付与することもできます。

- 管理 > 権限 > ロール権限 ページに移動します。

- 左側のロールグループリストの上にある + ボタンをクリックして新しいロールグループを作成します。

- ポップアップウィンドウで、ロールグループの名称とソートを入力します。

- 確定 をクリックしてロールグループの作成を完了します。

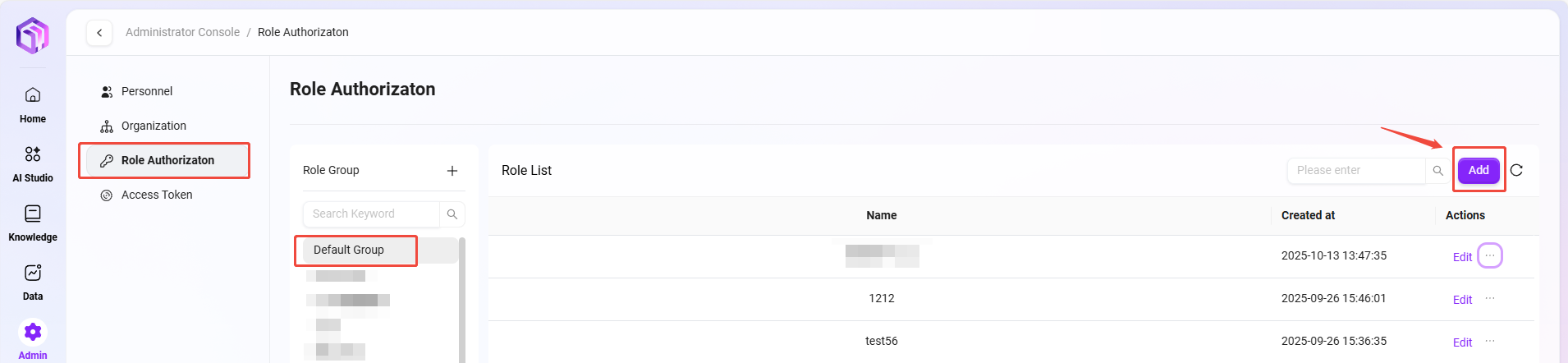

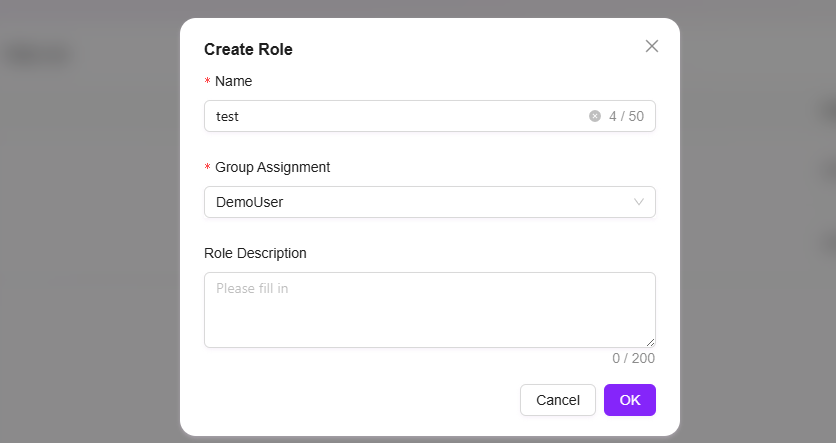

新しいロールの追加方法

- 管理 > 権限 > ロール権限 ページに移動します。

- 新しいロールを作成するロールグループを選択します。

- ロールグループページで、ロールリストの右側にある 追加 ボタンをクリックします。

- 新しいロールの名前を入力し、ロールが属するグループを選択し、ロールの説明を記入します。

- 確定 をクリックして新しいロールの作成を完了します。

💡 ヒント:ロール名と説明の文字数は、それぞれ200文字以内に制御する必要があります。操作前に文字数制限に注意してください。

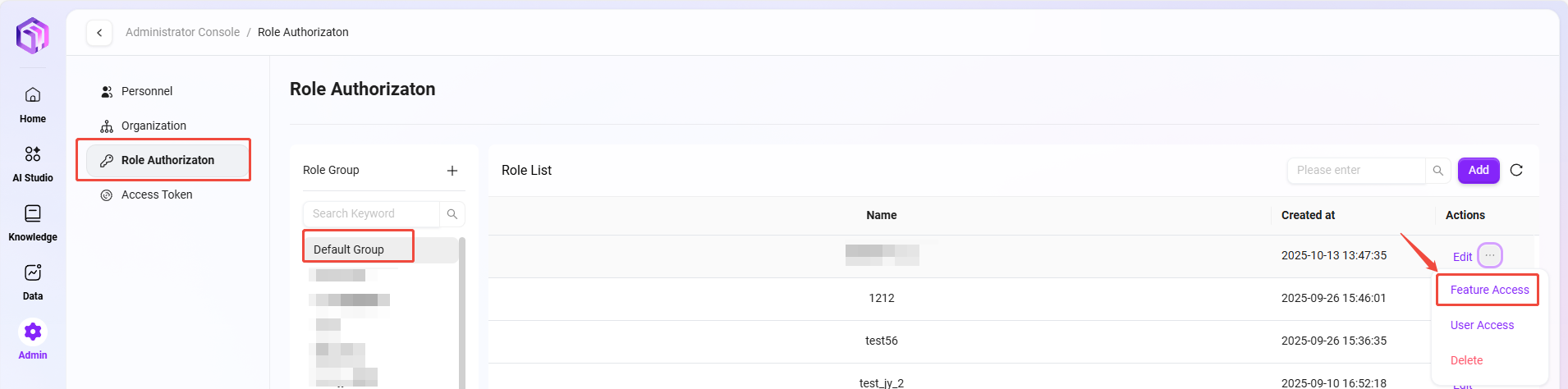

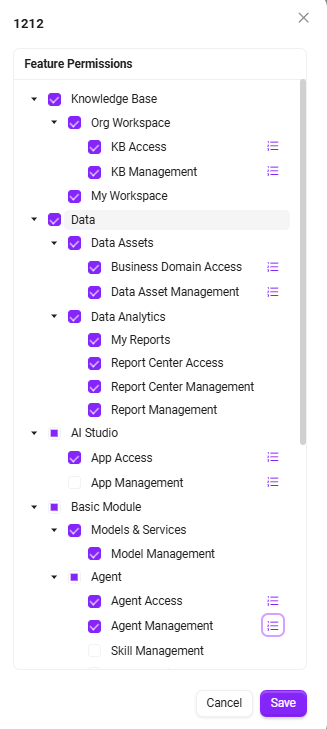

ロールの機能認可方法

ロールの機能認可とは、このロールが持つことができる機能を意味します。

ロールの機能認可を行う手順:

- 管理 > 権限 > ロール権限 ページに移動します。

- 機能認可が必要なロールを選択します。

- そのロールの後ろにある 機能認可 ボタンをクリックして、機能認可ページに入ります。

- 認可ページで、以下の機能をロールに認可できます:

- モデル管理

- モデルチャネル管理

- アプリケーションマーケット

- 基本モジュール

- データ分析

- ナレッジ管理

- コンテンツセキュリティ管理

- 必要な機能をチェックした後、確定 をクリックしてロールの機能認可を完了します。

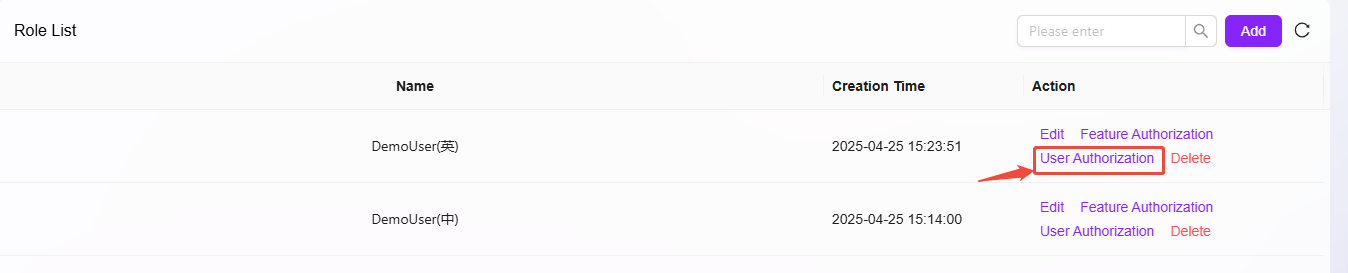

ロールのユーザー認可方法

ロールのユーザー認可とは、あるユーザーに特定のロールを割り当てることを意味します。

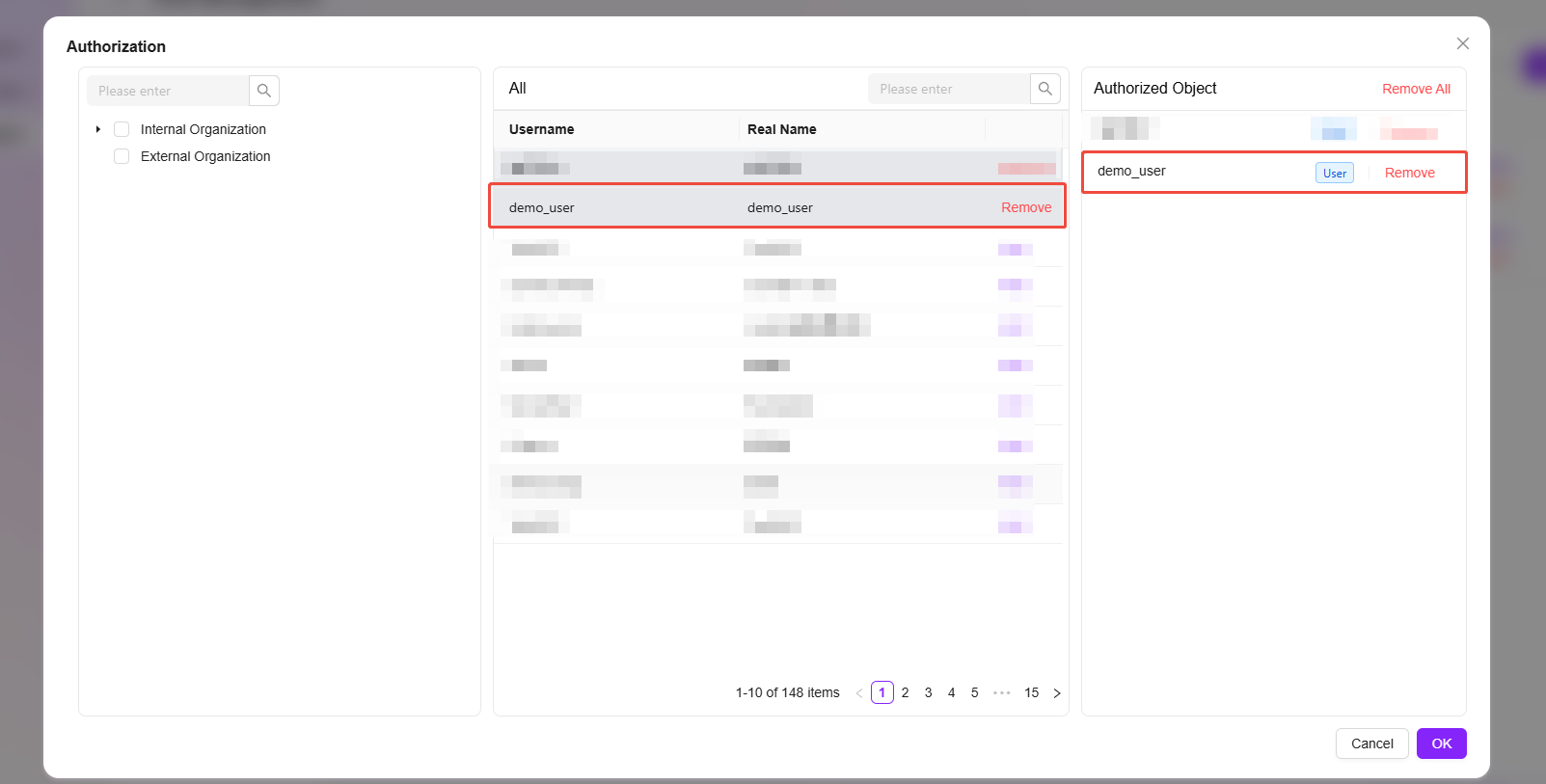

ロールのユーザー認可を行う手順:

- 管理 > 権限 > ロール権限 ページに移動します。

- 認可するロールを見つけ、そのロールの後ろにある ユーザー認可 ボタンをクリックして、ユーザー認可ページに入ります。

- ユーザー認可ページで、ユーザーが所属する組織に基づいて、認可する必要のあるユーザーを見つけてチェックします。

- 正常に選択されたユーザーは、認可対象列に表示されます。

- 選択が完了したら、確定 をクリックしてロールのユーザー認可を完了します。

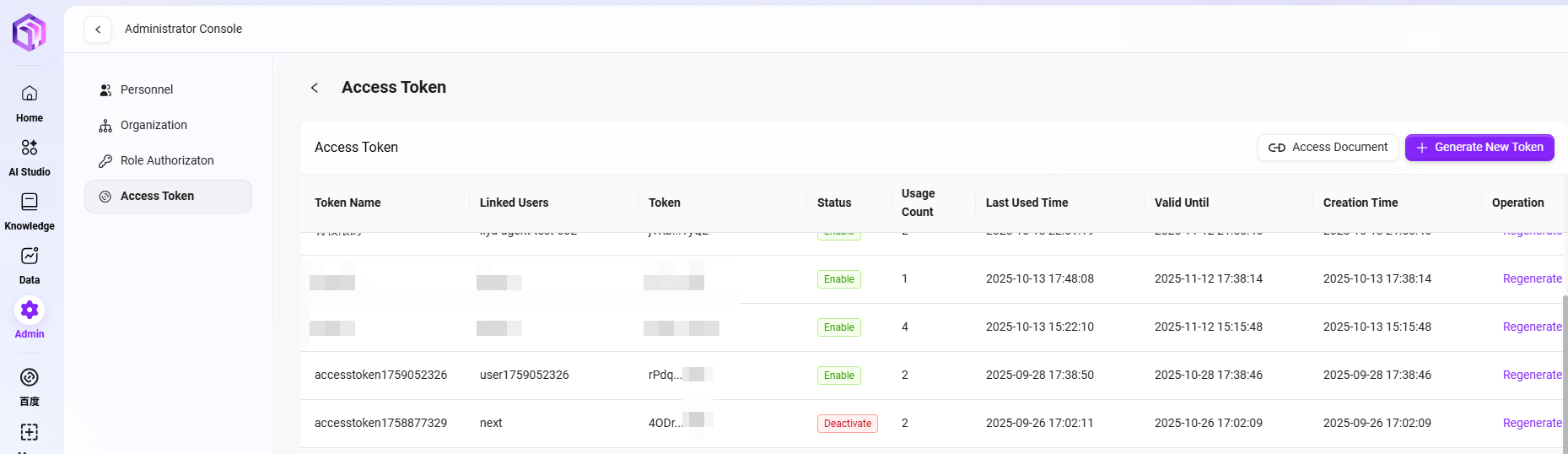

トークン管理

💡 ヒント:この機能はV4.1以降のバージョンのみサポートしています

トークン管理は、今回新たに追加された重要な機能モジュールであり、元のAPI Key生成および使用方式を最適化することを目的としています。新バージョンでは、従来の分散型でリソースにバインドされたAPI Keyメカニズムを、ユーザー権限を中心とした集中的なアクセストークン管理システムにアップグレードし、より高いセキュリティと制御性を実現しています。

新しいシステムでは、アクセストークンはユーザー権限と強く関連付けられており、各トークンのアクセス範囲、有効期間、管理権限はシステムによって一元的に制御され、システムリソースの安全性と制御性が確保されています。

アクセストークンのサポート範囲

現在、アクセストークンは以下のAPIインターフェースに使用できます:

- Agent構成クエリOpenAPI — トークンを介したAgent関連構成への安全なアクセスをサポートします。

- FAQリストOpenAPI — 外部システムがFAQデータを安全に取得することをサポートします。

- Agentから公開されたすべてのMCPサーバーインターフェース — Agentの外部サービスアクセスがトークンシステムによって管理されることを保証します。

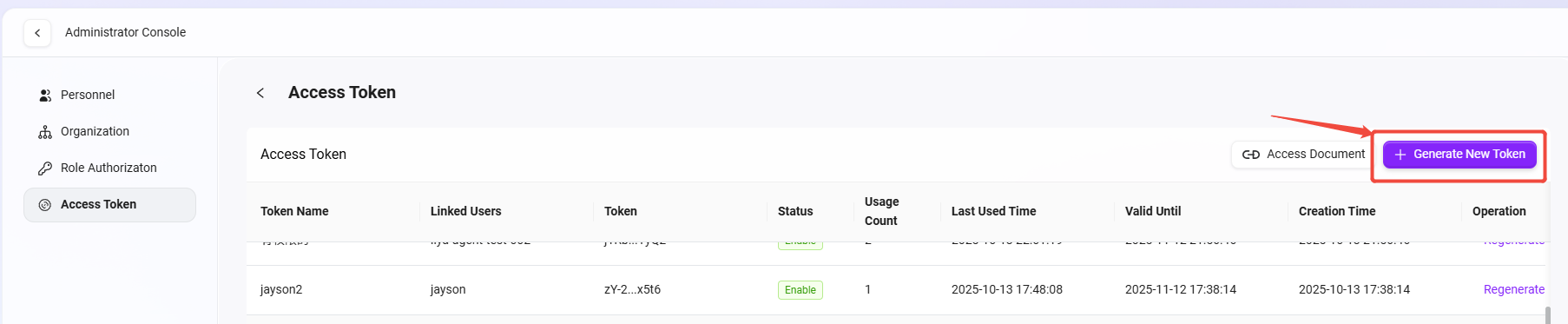

トークン管理インターフェースの説明

「トークン管理」ページでは、システムは現在作成されているすべてのアクセストークンをテーブル形式で表示し、以下の情報を含みます:

- トークン名:管理者がカスタマイズしたトークン識別子。異なる用途のトークンを区別するために使用されます。

- 管理ユーザー:このトークンにバインドされたユーザー。トークンのアクセス権限はこのユーザーから継承されます。

- トークン:システムが自動生成したアクセストークン文字列。

- ステータス:有効、無効、期限切れの3つのステータスを含み、トークンの現在の可用性を明確に反映します。

- 使用回数:トークンが呼び出された回数を統計し、管理者による使用頻度の監視を容易にします。

- 最終使用時間:トークンが最後に使用された時間を表示します。

- 有効期間:トークンの有効期間を表示します(例:7日、30日、90日、永久)。

- 作成時間:トークンが生成された時間を記録します。

- 操作:「再生成」ボタンを提供し、トークン値を更新してセキュリティを確保します。

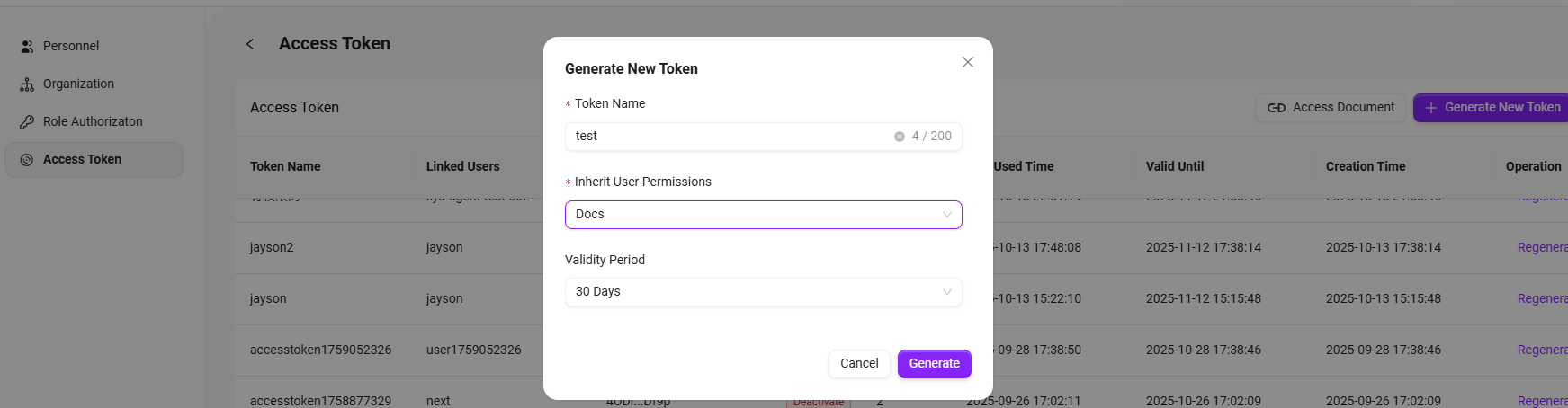

新しいトークンの生成

- ページ右上の「新しいトークンを生成」ボタンをクリックします。

- ポップアップウィンドウで以下の情報を入力します:

- トークン名:トークンに意味のある名前を入力し、用途を容易に識別できるようにします。

- ユーザー権限を継承:権限を継承する必要のあるシステムユーザーを選択します。トークンは自動的にこのユーザーのアクセス範囲を取得します。

- 有効期間:7日、30日、90日、永久の4つの有効期間から選択できます。

- 「生成」ボタンをクリックして、新しいアクセストークンを生成します。

生成されたトークンはすぐにリストに表示されます。管理者はこのトークンをコピーして、後続のAPIアクセスに使用できます。

トークン使用説明

生成されたアクセストークンは、管理されたAPIインターフェース(Agent、FAQ、MCPサーバーなど)の呼び出しに使用できます。使用時には、トークンを認証情報としてリクエストヘッダーに追加する必要があります。例: